Квантовые технологии

Тема 1: Квантовый мир и его законыУрок 6: Квантовые коммуникации

- Теория

Зачем нужна «обычная» криптография

Защита данных от глаз посторонних сегодня стала неотъемлемой частью повседневной жизни почти каждого человека — каждого, кто пользуется электронной почтой, мессенджерами, банковскими приложениями и просто ходит по сайтам в интернете. Все эти действия связаны с передачей информации, и её нужно защитить от несанкционированного доступа. Для этого служит множество методов шифрования, которые мы обычно не замечаем, но без них уже сложно представить нормальную жизнь и работу.

Шифрование заключается в том, что исходный текст по определённым правилам преобразуется так, чтобы его невозможно было прочесть, а затем тот, кому он предназначен, делает обратную операцию — расшифровывает его. Роль инструкции для шифрования и дешифровки играет шифровальный ключ. Чем длиннее ключ, тем сложнее «взлом» шифра, а если длина ключа сопоставима с длиной зашифрованного текста, то его дешифровка без знания ключа может быть просто невозможной.

Однако если ключ попадёт в чужие руки, шифрование становится бессмысленным. Ключ можно передать с доверенным курьером или по какому-то каналу, заведомо защищённому от прослушивания. Однако в современных условиях, когда шифруется едва ли не вся информация, которая передаётся по сети, причём ключи для шифрования нужно постоянно менять, это было бы крайне неудобно.

Поэтому и шифровальные ключи, и сами зашифрованные сообщения сегодня передаются по одним и тем же каналам. Разумеется, ключи нельзя сообщать открытым текстом, поэтому разработаны алгоритмы для шифрования самих ключей, либо же используются асимметричные криптографические алгоритмы с открытым и закрытым ключом. И в том и в другом случае желающие сохранить в секрете свои данные могут полагаться только на то, что дешифровка сообщения без знания ключей требует слишком большой вычислительной мощности и слишком большого времени.

Один из самых распространённых методов — использование криптографии с открытым ключом. Он основан на использовании односторонних функций, то есть таких функций, где x из известного y невозможно вычислить за разумный срок, в то время как вычисление y из x очень легко. Таким асимметричным действием может быть обычное умножение: если сложность операции умножения растёт по мере увеличения множителей не слишком быстро и современные вычислительные машины легко перемножают даже очень большие числа, то обратная операция — разложение на множители, факторизация — для достаточно больших чисел может быть непосильной задачей даже для самых мощных суперкомпьютеров.

В качестве примера можно назвать хэш-функции, которые используются для «опознавания» паролей. В этом случае из пароля пользователя по специальному алгоритму вычисляется символьная строка — «хэш», которая и хранится на сервере. Каждый раз, когда пользователь пытается зайти на сервер (например, электронной почты), вводит пароль, программа вычисляет хэш и сравнивает его с тем, что хранится на сервере. При ошибке в пароле даже на один символ хэш изменится, и во входе будет отказано. При этом на сервере сам пароль не хранится, по сетям не передаётся, поэтому даже если вас будут «подслушивать», взломать вашу почту злоумышленник не сможет.

На такого рода асимметричных функциях основана криптография с открытым ключом, в частности, алгоритмы RSA, PGP и многие другие. Однако их защита всё же не абсолютна — в конечном счёте даже очень сложные функции теоретически можно вычислить, и возможно, в скором будущем появятся квантовые компьютеры, которые смогут сделать это относительно легко.

Выход может быть в том, чтобы защитить сам процесс передачи ключей, сделать невозможным прослушивание, сделать так, чтобы посторонний, если он даже подключился к нашей линии, не смог прочесть ваши данные. И здесь нам может помочь квантовая физика.

Как была изобретена квантовая криптография

В конце 1960-х годов студент университета Колумбии Стивен Визнер поделился со своим приятелем Чарльзом Беннетом идеей, как сделать банкноты, которые в принципе невозможно подделать, — квантовые деньги. Для этого на каждую банкноту следовало поместить ловушку для фотонов, причём каждый фотон должен быть поляризован в одном из двух базисов: либо под углом 0 и 90, либо 45 и 135 градусов. Комбинацию поляризаций и базисов, соответствующую серийному номеру банкноты, знает только банк. Если злоумышленник попытается воспроизвести банкноту, он должен будет измерить поляризацию каждого фотона. Поскольку он не знает, в каких базисах нужно измерять поляризацию, то он не сможет получить верных данных о состояниях фотонов, и его затея провалится. Квантовые деньги сделать до сих пор не удалось, поскольку не появилось практичных ловушек для фотонов, но идея стала основой квантовой криптографии.

Идеи Визнера использовать квантовые методы для защиты информации долго не признавали, первую статью он отправил в журнал IEEE Transactions on Information Theory ещё в начале 1970-х годов, но редакторы её отвергли. Статья была опубликована только в 1983 году в журнале ACM Newsletter Sigact News. А в 1984 году Чарльз Беннет и Жиль Брассар придумали первый квантовый протокол передачи данных — BB84.

Первый реальный эксперимент по квантовой передаче данных они провели в 1989 году — квантовая связь была установлена на дистанции 32,5 сантиметра. Прибор менял поляризацию передаваемых фотонов, но при этом шумел по-разному в зависимости от поляризации. «Наш прототип был защищён от любого подслушивающего, который был бы глухим», — писал Брассар. Тогда до появления первой коммерческой компании, которая вывела на рынок системы квантового распределения ключей оставалось ещё 10 лет — первой это сделала американская компания MagiQ Technologies в 2003 году, а ещё через четыре года, в 2007 году, система квантовой защищённой связи, разработанная компанией Id Quantique, впервые использовалась для защиты данных о результатах голосования на парламентских выборах в швейцарском кантоне Женева.

Принципы квантового распределения ключей

Представьте себе, что вы отправляете письмо, написанное на бумаге, цвет которой необратимо меняется, если кто-то вскроет конверт (например, это может быть фотобумага, чувствительная к свету). Тогда ваш адресат по цвету бумаги сможет понять, читал ли кто-то письмо до него. Точно так же устроена и квантовая криптография: данные кодируются в состояниях фотона, которые в соответствии с законами квантовой механики необратимо меняются при попытке измерения.

В теории для квантовой связи можно использовать любые объекты, способные находиться в двух разных квантовых состояниях, иначе говоря, любые кубиты, например, электроны, ионы и так далее. Однако с учётом широкого распространения волоконно-оптических сетей фотоны остаются практически безальтернативным вариантов для квантовой криптографии.

В обычных волоконных линиях информация кодируется в импульсах излучения лазера, например, в двухуровневой форме (есть сигнал — 1, нет сигнала — 0). Для квантовой связи данные кодируются в состояниях одиночных фотонов — например, в поляризации или фазе. Например, одному варианту поляризации приписывается значение 1, противоположному — 0.

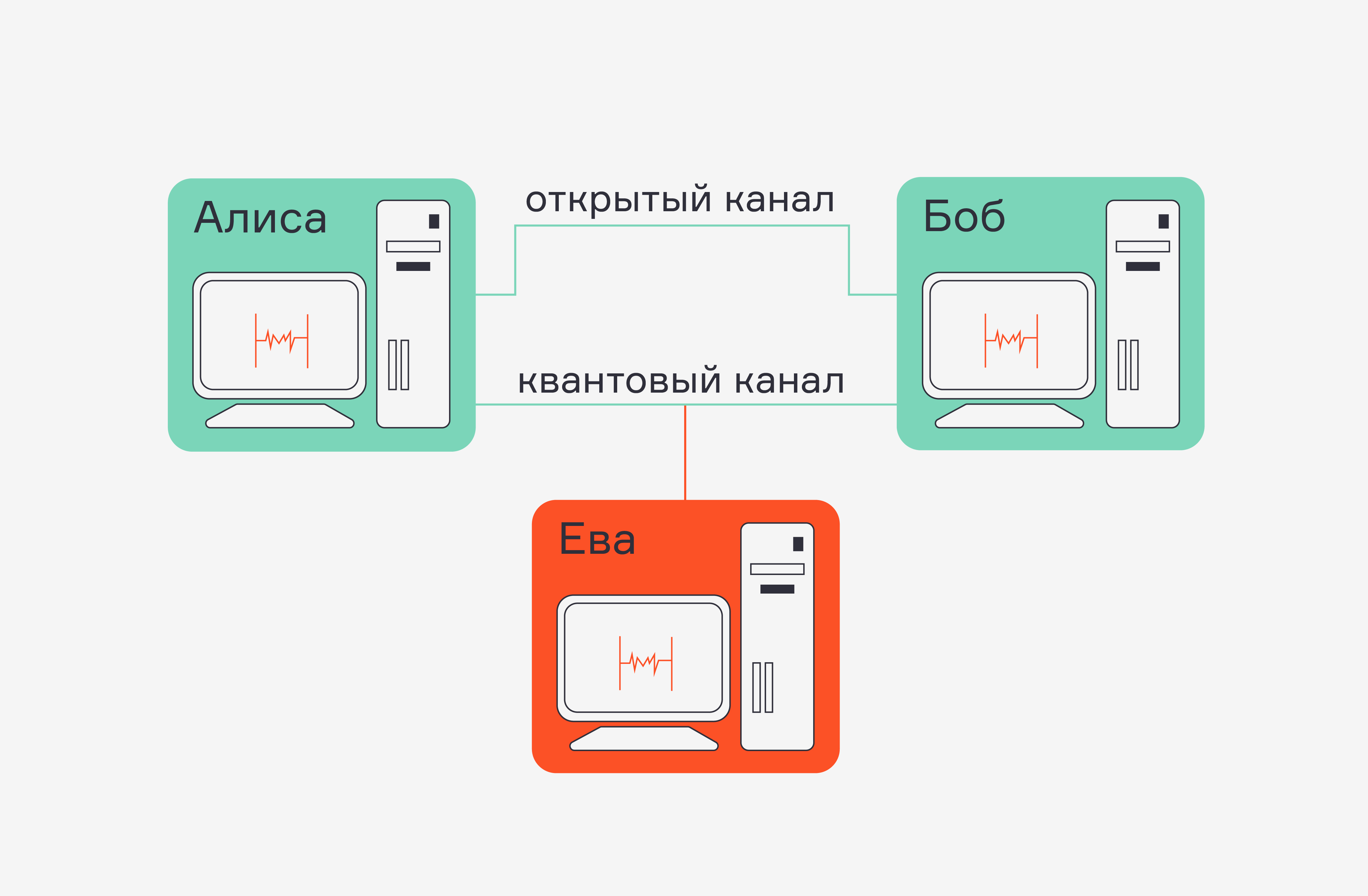

Два главных участника квантовой беседы традиционно обозначаются как Алиса (отправитель сообщения) и Боб (получатель), иногда к этим героям присоединяется третий — Ева, которая пытается подслушать разговор. В идеальном случае, когда Ева измеряет фотоны, их состояния меняются, и получатель, Боб, понимает, что линия связи скомпрометирована.

Однако нужно иметь в виду, что в реальных сетях квантовая коммуникация устроена несколько иначе: ключи формируются не в процессе «общения» двух собеседников, Алисы и Боба, ключи распределяются по всем участникам сети из одной точки, поэтому технология и называется «квантовое распределение ключей».

Квантовые протоколы передачи данных

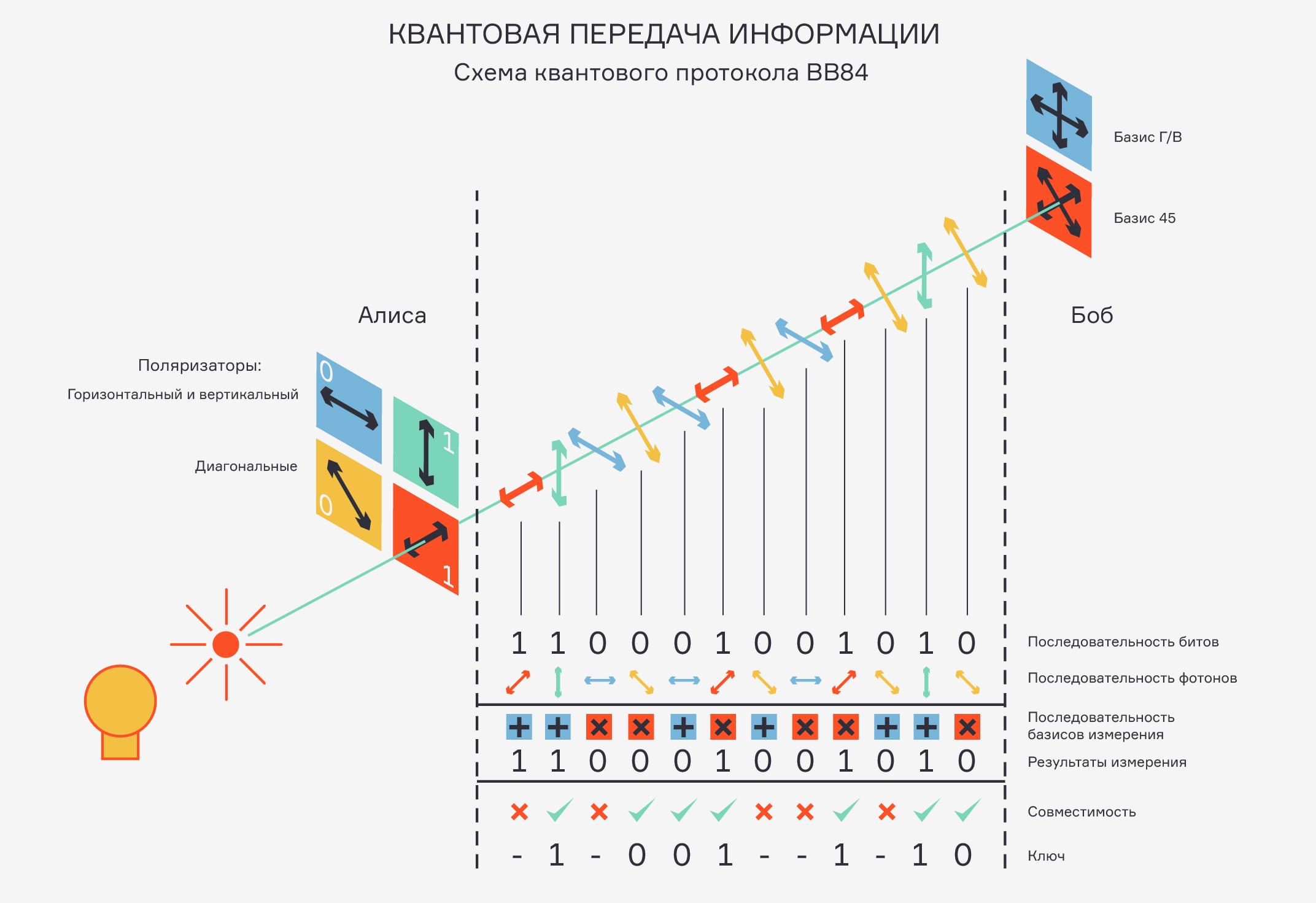

Механизм работы квантовой связи описывают протоколы квантового распределения ключа. Первым из них был протокол BB84, который и сегодня активно используется во многих коммерческих системах. Работает он так.

Для передачи информации используются поляризованные фотоны. Алиса поляризует фотоны в двух разных базисах — под углом 0 и 90 градусов, либо 45 и 135 градусов, причём базисы она выбирает каждый раз случайным образом. Затем Боб получает фотоны и измеряет их состояния, тоже выбирая базисы случайно. Затем Алиса по открытому каналу сообщает Бобу набор использованных базисов, Боб отбрасывает несовпавшие базисы («просеивает» ключ) и говорит Алисе, какие данные не прошли. При этом сами результаты измерений по открытому каналу не передаются, и несмотря на это у Алисы и Боба оказывается ключ — одинаковая последовательность нулей и единиц. Если Ева захочет перехватить данные, она должна будет измерять поляризацию фотонов. Она не знает базиса, и поэтому если она не угадает правильно, то не получит верных данных, кроме того, само измерение изменит поляризацию, и ошибки обнаружат и Алиса, и Боб (в этом случае они просто «сбросят» испорченную часть данных, и Ева останется ни с чем).

В случае протокола BB84 допустимый уровень ошибок, вызванных разными причинами, — 11 процентов, если он выше, считается, что канал прослушивается. Этот протокол в модернизированном виде может обеспечивать скорость передачи 2,38 мегабит в секунду на дистанции 25 километров, и 52 килобита в секунду — на дистанции 70 километров.

Схема работы квантового протокола BB84

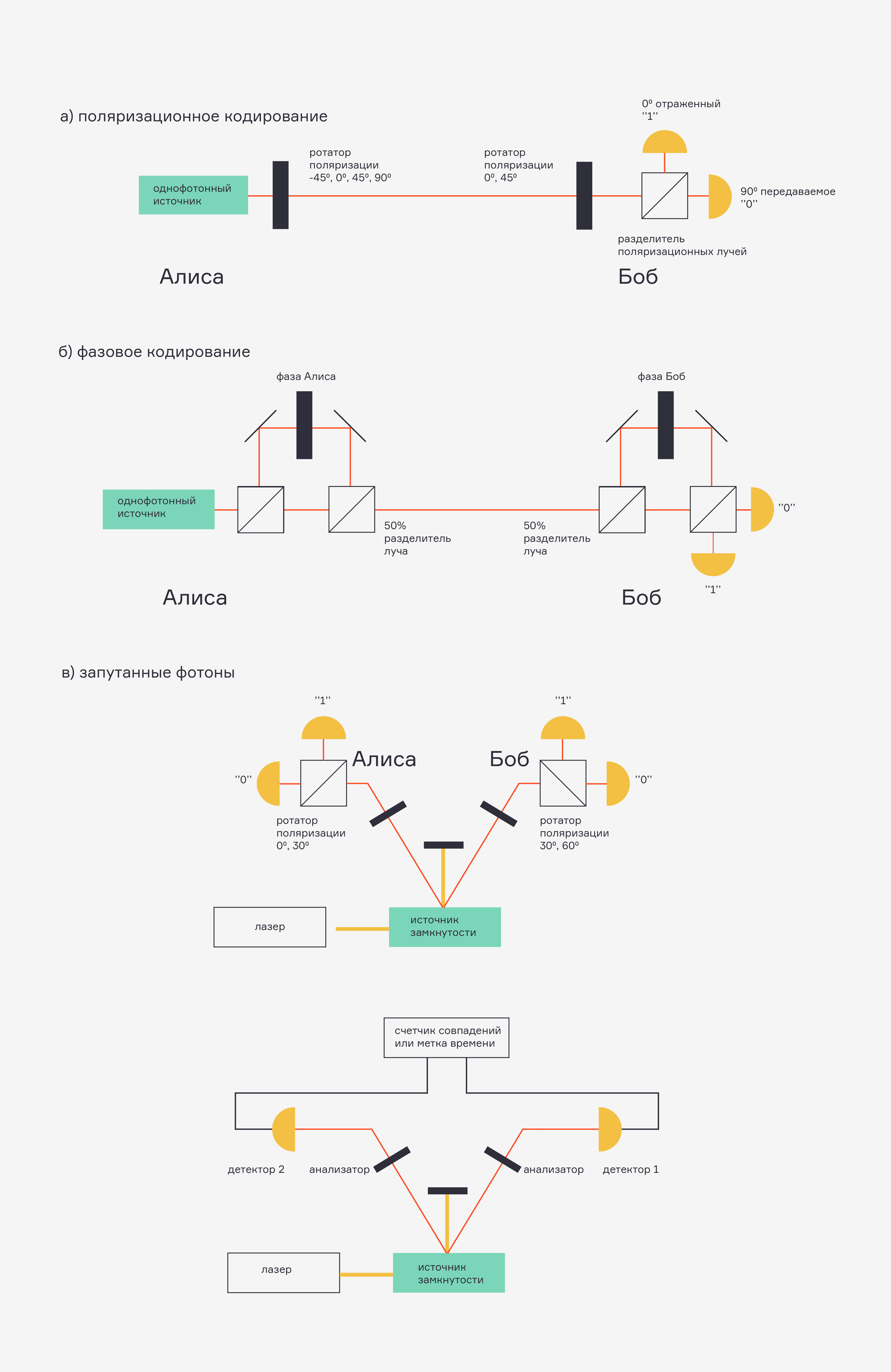

Аналогом протокола BB84, в котором для передачи данных используется не поляризация, а фаза фотонов, является протокол B92, предложенный Беннетом в 1992 году. Одно из его преимуществ — увеличенная скорость генерации квантовых бит по сравнению с BB84.

Более современные протоколы DPS и COW позволяют обеспечить большую дальность передачи — до 250 и даже 300 километров. Однако для этих двух протоколов ещё нет строгого доказательства защищённости.

В протоколе E91 используется явление квантовой запутанности. Суть его в том, что Алиса и Боб получают квантово запутанные пары фотонов и при измерении получают связанные значения. Однако этот протокол пока считается экзотикой, поскольку cоздание запутанных пар фотонов — сложная и ресурсоёмкая задача.

Разные типы кодирования информации в квантовых сетях

Недостатки и уязвимости квантовых коммуникаций

Главные недостатки квантовой криптографии — продолжение её достоинств. Кодировать данные в квантовых состояниях достаточно сложно, поскольку для этого необходимо уметь генерировать и детектировать одиночные фотоны, что само по себе непростая технологическая задача. Кроме того, квантовые состояния уязвимы и могут разрушаться под действием тепловых шумов и других помех. Наконец, реальные квантовые устройства, в отличие от идеальных, могут быть уязвимы для некоторых типов атак.

Ограничения скорости и дальности передачи данных

Потери в оптоволоконных кабелях растут экспоненциально с увеличением его длины. Для обычных систем связи это вполне решаемая технологическая проблема. Для этого созданы разного типа повторители и маршрутизаторы, которые обновляют и усиливают сигнал. Благодаря этому современные телекоммуникационные сети смогли охватить весь мир. Однако в случае квантовой связи необходимо, чтобы наш получатель, Боб, получил именно тот фотон, который отправила Алиса, никакого способа восстановить его состояние, если оно изменилось в сети при передаче, не существует, ведь для этого нужно измерить его состояние, а это равнозначно действию шпиона, Евы.

Поэтому квантовая связь сегодня возможна только на ограниченных расстояниях, лучшие лабораторные образцы квантовых систем едва преодолели порог дальности 400 километров, при этом они обеспечивают крайне низкую по современным стандартам скорость — около 1 бита в секунду. Поэтому существующие квантовые сети в основном обеспечивают защищённую связь на расстояниях в десятки километров, их используют, например, для передачи данных между офисами банков в пределах крупного города.

Несколько научных групп сейчас работают над разработкой квантовых повторителей, которые могли бы «усиливать» квантовый сигнал, но пока они не вышли из стадии экспериментов.

Выходом может быть создание квантовых сетей из «отрезков», связанных между собой специальными «доверенными» узлами, которые принимают, читают и передают дальше квантовые данные. Именно так организована крупнейшая на сегодня квантовая сеть, связывающая Пекин и Шанхай.

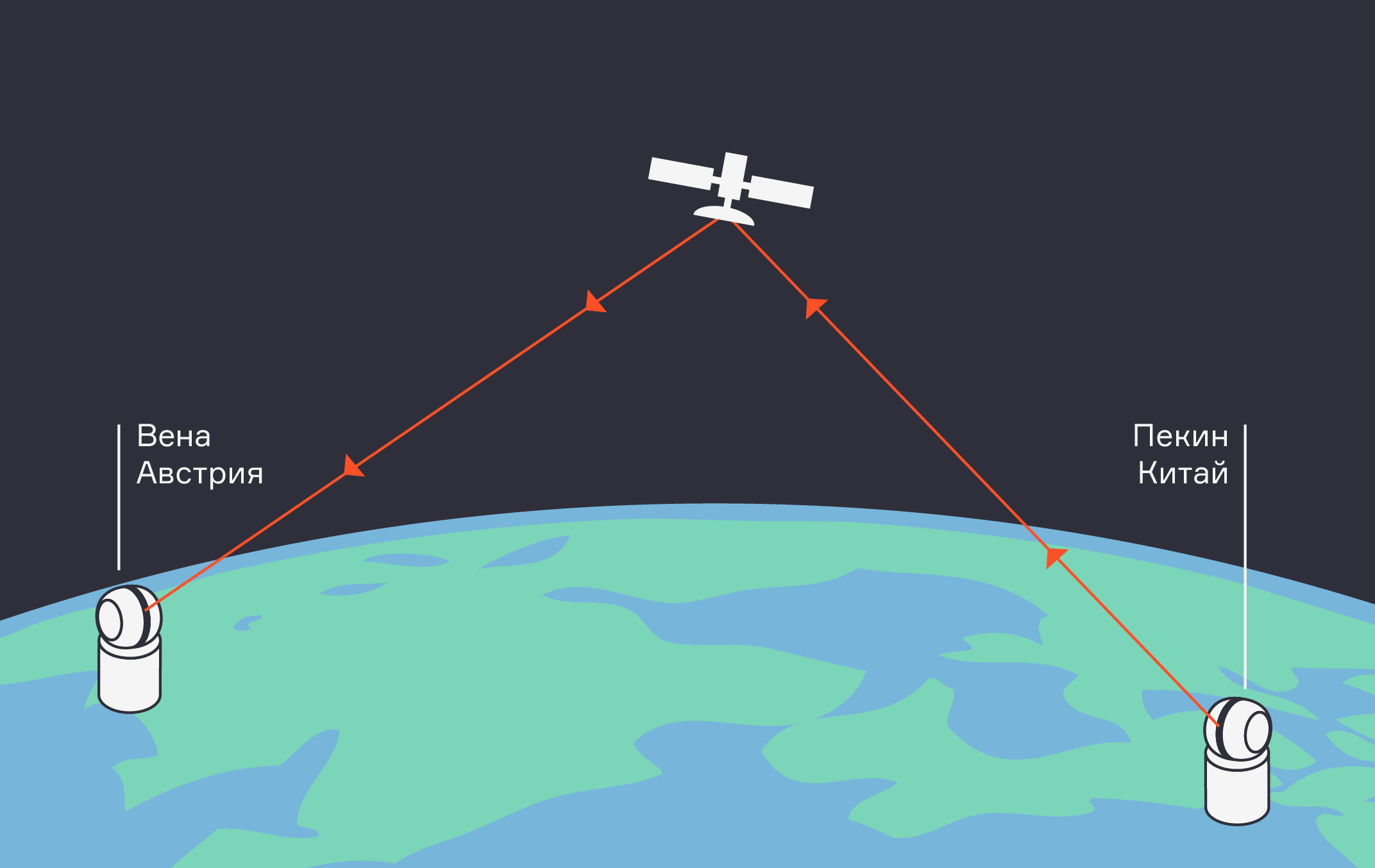

Второй вариант — использование космических технологий: потери фотонов в атмосфере и космосе относительно невелики по сравнению с поглощением в оптоволокне, поэтому спутник-ретранслятор может обеспечить квантовую связь на дистанции в тысячи километров.

Впервые космическую квантовую связь на практике продемонстрировали китайские и австрийские учёные. В 2017 году китайский спутник «Мо-Цзы» обеспечил распределение запутанных фотонов на рекордное расстояние — свыше 1200 километров, а позже с его помощью была организована квантовая линия между Веной и Пекином.

Детекторы и источники одиночных фотонов

Развитие квантовой связи сдерживает отсутствие дешёвых и эффективных источников и приёмников одиночных фотонов. При их создании разработчикам приходится искать компромисс между быстродействием устройств, равномерностью свойств излучения и «чистотой» квантовых состояний.

Например, лучшие детекторы фотонов, обладающие низким уровнем темновых отсчётов (срабатываний в отсутствие фотонов) и высокой скоростью счёта (до 1 гигагерца) основаны на сверхпроводниковых технологиях и требуют криогенных температур — до 2 кельвин (минус 271 градус Цельсия), что неудобно при эксплуатации вне лабораторий и сильно увеличивает стоимость устройств.

Квантовый взлом

Теоретически квантовые устройства должны обеспечивать абсолютную защиту для передаваемых данных. Однако реальные системы имеют уязвимости.

Например, недавно был продемонстрирован «взлом» коммерческой системы квантовой связи фирмы idQuantique с помощью ослепления детектора фотонов сильными лазерными импульсами. Эта уязвимость была ликвидирована, но эксперимент показал, что квантовая криптография может быть уязвима. На сегодняшний день известны методы атак на фотодетекторы, модуляторы, источники фотонов и другие компоненты квантовых устройств.

Квантовые системы на рынке

На рынке систем квантовой коммуникации сегодня доминируют три компании: китайские Qasky и QuantumCTek, а также швейцарская ID Quantique.

Они производят как отдельные компоненты устройств (источники и приёмники одиночных фотонов, генераторы случайных чисел), так и целиком комплексы для квантовой криптографии.

Компания ID Quantique является лидером этого рынка и предлагает два типа систем квантовой криптографии: на основе двунаправленной схемы (Plug and play) и когерентной однопроходной на базе протокола COW (его безопасность пока не доказана). Эти устройства рассчитаны на работу на городских волоконно-оптических сетях и дают возможность генерации квантовых ключей на расстояниях до 70 километров.

Компания Qasky занимается разработкой решений для государственных и силовых структур, поэтому её продукции нет на открытом рынке.

Компания QuantumCTek в 2018 году представила линейку устройств для городских сетей: системы генерации ключей, совместимые коммутаторы, устройства для телефонии.

Главными клиентами производителей систем квантовой криптографии являются в основном банки и финансовый сектор, государственные и силовые структуры, центры обработки данных.

Объём рынка квантовой криптографии в 2018 году оценивался в 101 миллион долларов, в 2023 году, как ожидается, он вырастет до 506 миллионов долларов. Особенно быстро квантовые сети развиваются в Китае. Квантовое оборудование установлено в крупнейших банках Китая и других финансовых компаниях, сервисных компаниях в области безопасности.

На основе оборудования компании QuantumCTek в Китае создана квантовая сеть суммарной протяжённостью 6000 километров. Продукция компании ID Quantique эксплуатируется пятёркой крупнейших банков Швейцарии. Строятся магистральные сети в США совместно с компанией Battelle. Информация об объёмах продаж публично не представлена. Капитализация компании в настоящий момент составляет около 150 миллионов долларов.